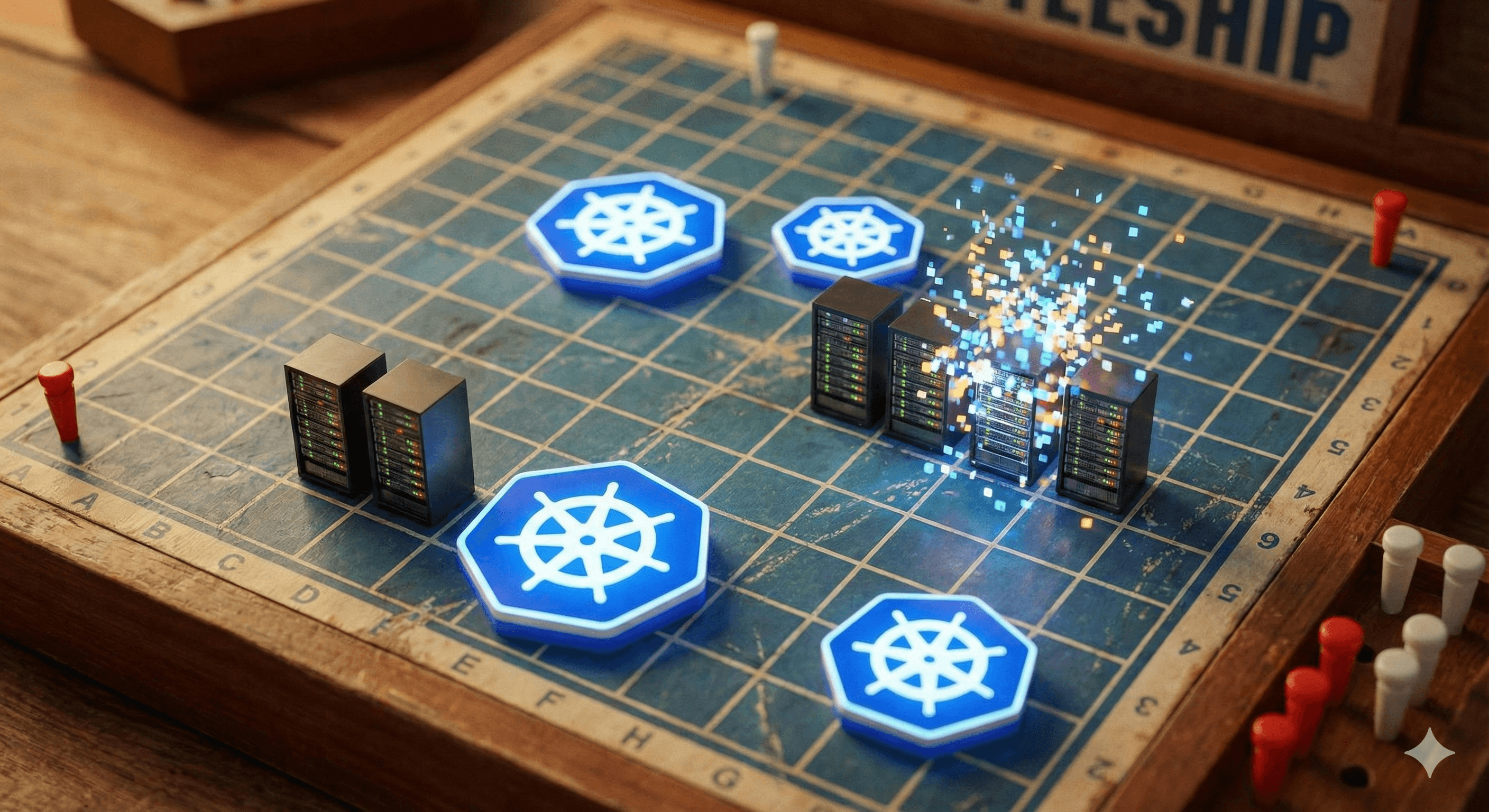

K8s Battleship: Wenn Kinderspiel auf Enterprise-Infrastruktur trifft 🚢

Von 'Schiffe versenken' zu 'Pods versenken': Wie ich ein Kinderspiel in ein Resilience-Training verwandle. Mit API-Calls, Gamification und autonomer Verteidigung.

Git-Sicherheits-Audit: Aufspüren von sensiblen Daten in Ihrer Code-Historie

In dieser Anleitung zeige ich meine Methode, um Git-Repositories zu durchleuchten und versehentlich committete Geheimnisse und sensible Daten aufzuspüren, bevor sie zum Problem werden.

Git-Sicherheits-Audit: Die Zeitbombe in Ihrer Code-Historie entschärfen

Git ist das Herzstück der modernen Softwareentwicklung. Es ermöglicht Teams, effizient zusammenzuarbeiten, Änderungen nachzuvollziehen und jederzeit zu früheren Versionen zurückzukehren. Doch diese mächtige Versionskontrolle kann sich auch als Sicherheitsrisiko erweisen: Einmal eingecheckte sensible Daten, wie API-Keys, Passwörter oder persönliche Informationen, bleiben für immer in der Git-Historie verankert. Selbst wenn sie in einem späteren Commit entfernt werden, sind sie über die Historie weiterhin zugänglich.

Ich sehe immer wieder, wie unbeabsichtigt Geheimnisse in öffentlichen oder internen Repositories landen. Oft geschieht dies aus Unachtsamkeit, und die Entdeckung kommt erst, wenn es bereits zu spät ist. Ein solches Datenleck kann schwerwiegende Folgen haben, von kompromittierten Systemen bis hin zu Compliance-Verstößen nach der DSGVO. Als Ihr DevSecOps-Experte zeige ich Ihnen in diesem Leitfaden meine bewährte Methode, um Git-Repositories systematisch auf sensible Daten zu prüfen und solche “Zeitbomben” in der Code-Historie zu entschärfen.

Warum das Problem so hartnäckig ist

Die Natur von Git macht das Entfernen von Secrets kompliziert:

- Unveränderliche Historie: Jeder Commit ist mit seinem Vorgänger verknüpft. Eine Änderung an einem alten Commit ändert dessen Hash und damit die gesamte nachfolgende Historie.

- Klone: Selbst wenn Sie ein Secret aus der Historie im Original-Repository entfernen, kann es in bereits erstellten Klonen weiterleben.

Deshalb ist die Prävention entscheidend, aber ein regelmäßiger Audit unerlässlich, um bereits entstandene Schäden zu identifizieren.

Meine Tools und Methoden für das Git-Sicherheits-Audit

Ich setze auf eine Kombination aus Open-Source-Tools und manuellen Techniken, um Repositories gründlich zu durchleuchten.

1. git grep für den schnellen Überblick

Für eine erste manuelle Überprüfung ist git grep überraschend mächtig. Es kann die gesamte Historie durchsuchen, nicht nur den aktuellen HEAD.

- Anwendungsfall: Suche nach spezifischen String-Mustern, die auf Keys oder Passwörter hindeuten könnten (z.B.

API_KEY=,password =). - Beispiel:

Der Zusatzgit grep -i "password" $(git rev-list --all) git grep -i "secret" $(git rev-list --all)$(git rev-list --all)sorgt dafür, dass alle Commits in allen Branches durchsucht werden.

2. git log und git show für Details

Sobald potenzielle Treffer gefunden wurden, nutze ich git log und git show, um den Kontext zu verstehen.

- Anwendungsfall: Den Commit finden, in dem das Secret eingeführt wurde, und überprüfen, ob es in späteren Commits entfernt wurde (und wie).

- Beispiel:

git log -S "SuperGeheimesPasswort123!" # -S sucht nach einer Zeichenkette, die hinzugefügt oder entfernt wurde git show <commit-hash> # Zeigt den Inhalt eines spezifischen Commits an

3. Spezialisierte Tools für Secret Scanning

Für eine automatisierte und tiefgreifende Analyse, die über einfache String-Suchen hinausgeht und auch gängige Token-Formate erkennt, setze ich auf spezialisierte Scanner.

- GitGuardian CLI (ggshield): Erkennt über 350 Arten von Secrets und kann in Pre-Commit-Hooks integriert werden.

- TruffleHog: Scant Repositories, um Secrets mit hoher Konfidenz zu finden. Es unterstützt auch die Suche in den Metadaten.

- Gitleaks: Ein weiterer beliebter Open-Source-Scanner, der in Go geschrieben ist und schnell verschiedene Arten von Secrets erkennen kann.

Beispiel (Gitleaks Scan):

# Installation (falls noch nicht geschehen)

go install [github.com/zricethezav/gitleaks/v8@latest](https://github.com/zricethezav/gitleaks/v8@latest)

# Scan des aktuellen Repositories

gitleaks detect --source . --report-path gitleaks_report.jsonIch integriere diese Tools oft in CI/CD-Pipelines als Teil des pre-commit oder pre-push Hooks, um zu verhindern, dass Secrets überhaupt erst in das Repository gelangen. Das ist die Königsdisziplin der Prävention.

4. BFG Repo-Cleaner oder git filter-repo zum Entfernen von Secrets

Wenn ein Secret gefunden wurde und Sie es aus der gesamten Historie entfernen müssen, ist Vorsicht geboten. Diese Operation ist destruktiv und erfordert, dass alle Teammitglieder ihre lokalen Klone neu aufsetzen.

- BFG Repo-Cleaner (Java-basiert): Einfacher zu bedienen als

git filter-branchund oft schneller.- Beispiel:

# Repo klonen (als Bare-Repo für BFG) git clone --mirror git://[example.com/some-big-repo.git](https://example.com/some-big-repo.git) # BFG ausführen, um eine Datei aus der gesamten Historie zu entfernen java -jar bfg.jar --delete-files sensitive_config.json some-big-repo.git # ODER um einen bestimmten String aus allen Dateien zu entfernen java -jar bfg.jar --replace-text "SuperGeheimesPasswort123!" some-big-repo.git # Änderungen pushen (force push!) cd some-big-repo.git git reflog expire --expire=now --all && git gc --prune=now --aggressive git push

- Beispiel:

git filter-repo(Python-basiert): Der offizielle Nachfolger vongit filter-branch, bietet mehr Flexibilität.

Wichtiger Hinweis: Das Entfernen von Secrets aus der Git-Historie sollte nur als letztes Mittel erfolgen, nachdem alle präventiven Maßnahmen versagt haben. Informieren Sie unbedingt Ihr gesamtes Team und stellen Sie sicher, dass alle ihre lokalen Klone neu synchronisieren.

Prävention ist die beste Strategie

Ein Audit findet Probleme, aber die beste Sicherheit ist, sie gar nicht erst entstehen zu lassen. Ich empfehle folgende präventive Maßnahmen:

- Pre-Commit Hooks: Integrieren Sie Tools wie

ggshieldodergitleaksin Ihre Pre-Commit-Hooks, um Secrets zu erkennen, bevor sie committet werden. - Secrets Manager: Verwenden Sie immer dedizierte Secrets Manager (HashiCorp Vault, AWS Secrets Manager, Azure Key Vault) und referenzieren Sie Secrets im Code, anstatt sie direkt zu speichern.

- .gitignore: Fügen Sie alle Konfigurationsdateien, die Secrets enthalten könnten, zur

.gitignorehinzu. - Schulung: Schärfen Sie das Bewusstsein Ihrer Entwicklerteams für die Gefahren von Secrets im Code.

Fazit: Git-Historie – Eine Quelle des Wissens und potenzieller Risiken

Die Git-Historie ist ein wertvolles Archiv Ihrer Softwareentwicklung, kann aber auch eine Quelle für schwerwiegende Sicherheitslücken sein. Ein systematisches Sicherheits-Audit ist unerlässlich, um versehentlich eingecheckte Geheimnisse aufzuspüren und zu entfernen. Noch wichtiger ist es jedoch, präventive Maßnahmen zu ergreifen und eine Kultur der “Security by Design” zu etablieren, bei der Secrets von vornherein korrekt verwaltet werden. Nur so stellen Sie sicher, dass Ihre Codebasis nicht zu einem unbemerkten Einfallstor für Angreifer wird.

Befürchten Sie, dass in Ihren Git-Repositories sensible Daten schlummern? Als Ihr DevSecOps-Experte führe ich professionelle Git-Sicherheits-Audits durch, identifiziere und eliminiere potenzielle Datenlecks und implementiere präventive Maßnahmen für eine sichere Code-Verwaltung. Lassen Sie uns gemeinsam Ihre Code-Historie bereinigen und absichern. Kontaktieren Sie mich für eine vertrauliche Analyse Ihrer Git-Sicherheitslage.

Interesse an einer Lösung?

Ich unterstütze Unternehmen und Verbände bei der digitalen Transformation. Erfahre mehr über meine Softwareentwicklung oder lass dich im Bereich DevSecOps beraten.

Beratungstermin vereinbarenIT-Wissen, Trends & Insights – Mein Blog

Bleiben Sie auf dem Laufenden mit aktuellen Beiträgen zu DevSecOps, Webentwicklung, Smart Home und mehr.

Zum Blog

K8s Battleship: Wenn Kinderspiel auf Enterprise-Infrastruktur trifft 🚢

Von 'Schiffe versenken' zu 'Pods versenken': Wie ich ein Kinderspiel in ein Resilience-Training verwandle. Mit API-Calls, Gamification und autonomer Verteidigung.

🚨 ES IST OFFIZIELL: CloudLand 2026 hat JA gesagt! 🚨

Die CloudLand Jury hat den roten Knopf freigegeben. Wir spielen K8s Battleship – live im Mai 2026. Mein Cluster gegen eure Zerstörungswut. Challenge Accepted!

Kann FluxCD schneller heilen, als mein Go-Agent zerstört? ⚔️

Der Bau eines Chaos-Agents in Go: Wie ich absichtlich Pods lösche, Configs driften lasse und FluxCD an seine Grenzen bringe. Ein technisches Deep-Dive.

Chaos als Feature: Mein CloudLand-Experiment 2026 🚀

Wie aus Frust über 'Death by PowerPoint' die Idee eines live angreifbaren Kubernetes-Clusters wurde. Go, K8s und kontrolliertes Chaos auf der CloudLand 2026.